มาตรฐานซอฟต์แวร์เครื่องมือแพทย์ (ตอนที่ 3)

มาตรฐาน IEC 60601-1 Cl.14 และ IEC 62304 กระบวนการพัฒนาซอฟต์แวร์ในมาตรฐาน IEC 62304 และ IEC60601-1 Clause 14 ใช้กระบวนการพัฒนาซอฟต์แวร์แบบจำลองวี (V Model) แสดงดังรูปที่ 6 ซึ่งใน IEC60601-1 Clause 14 ข้อกำหนดของซอฟต์แวร์ (Software

มาตรฐานซอฟต์แวร์เครื่องมือแพทย์ (ตอนที่ 2)

การจัดการคุณภาพซอฟต์แวร์ (Software Quality Management) ในการจัดการคุณภาพซอฟต์แวร์ มีที่มาจากซอฟต์แวร์อาจมีคุณภาพที่ต่ำได้หากเกิดเหตุการณ์ดังต่อไปนี้ ซอฟต์แวร์ตรงกับความต้องการของผู้ใช้ แต่ราคาไม่สมเหตุสมผล ซอฟต์แวร์มีราคาสมเหตุสมผล แต่ไม่ตรงกับความต้องการของผู้ใช้ ซอฟต์แวร์มีราคาสมเหตุสมผล และตรงกับความต้องการของผู้ใช้ แต่ไม่น่าเชื่อถือและต้องซ่อมแซมมาก จากเหตุการณ์ข้างต้น การมุ่งสนใจมุมมองของคุณภาพเพียงหนึ่งหรือสองด้าน โดยไม่สนใจด้านที่เหลือ เป็นสิ่งที่ทำให้เกิดความไม่สมดุล ดังนั้นการสร้างซอฟต์แวร์ที่มีคุณภาพสูงจะต้องใส่ใจกับคุณภาพจากมุมมองทั้งสามด้าน คือ ผู้ใช้ ผู้พัฒนา และผลิตภัณฑ์ ในที่นี้ผลิตภัณฑ์ คือ ซอฟต์แวร์นั่นเอง

มาตรฐานซอฟต์แวร์เครื่องมือแพทย์ (ตอนที่ 1)

เครื่องมือแพทย์และซอฟต์แวร์เครื่องมือแพทย์ เป็นอุปกรณ์ที่ใช้ในกระบวนการรักษาเพื่อช่วยชีวิตหรือทำให้สุขภาพผู้ป่วยดีขึ้น จึงมีความจำเป็นที่ต้องมีการทำงานที่มีความถูกต้อง แม่นยำ และมีความปลอดภัย ปัจจุบันผู้ผลิตเครื่องมือแพทย์ ได้ถูกควบคุมคุณภาพของการผลิตและผลิตภัณฑ์ จากองค์กรอาหารและยา (อย.) ของแต่ละประเทศ ซึ่งจะมีการอ้างอิงกับมาตรฐานระดับสากลต่างๆ เช่น มาตรฐานการพัฒนาเครื่องมือแพทย์ เช่น ISO13485 ISO14981 และ มาตรฐานผลิตภัณฑ์เครื่องมือแพทย์ เช่น IEC60601

ข้อบกพร่องที่พบบ่อยจากการทดสอบ Software

เราอาจมีความคุ้นเคยกับประเภทของข้อผิดพลาด (bug/defect) ที่พบบ่อยในการพัฒนาซอฟต์แวร์ที่มีการเผยแพร่ในเวปไซต์ต่าง ๆ ซึงสรุปตามประเภทของ bug เช่น ฟังก์ชันการทำงานผิด , การคำนวณผิดพลาด , ลิงค์ไม่ถูกต้อง เป็นต้น วันนี้ในฐานะที่ผู้เขียนคลุกคลีในวงการซอฟต์แวร์ ตั้งแต่การออกแบบ พัฒนา และทดสอบ มาหลายปี วันนี้จึงอยากจะยกตัวอย่างเหตุการณ์และข้อผิดพลาด ที่ผู้เขียนพบจากการทดสอบซึ่งเป็นข้อผิดพลาดด้าน Functional บ่อย ๆ ดังนี้ 1.

IoT กับการทดสอบ Cybersecurity

ปัจจุบันการใช้งานอุปกรณ์ IoT เป็นที่แพร่หลายอย่างมาก ทั้งในงานด้านอุตสาหกรรม, Smart City และการใช้งานในบ้านเรือน ตัวอย่างการใช้งานในบ้านเรือน อาทิเช่น Smart TV, Smart Plug และ IP Camera จากการสำรวจของ Statista จากรูปที่ 1 จะเห็นแนวโน้มการใช้งานที่เพิ่มมากขึ้นอย่างมีนัยสำคัญนี้ ส่งผลให้เกิดปัญหาด้านความมั่นคงปลอดภัยทางไซเบอร์ (Cybersecurity) ตามมา เช่น

ความน่าเชื่อถือของข้อมูลจราจรทางคอมพิวเตอร์และการทดสอบระบบเก็บรักษาข้อมูลจราจรทางคอมพิวเตอร์

ด้วยความก้าวหน้าทางเทคโนโลยีการติดต่อสื่อสารในโลกปัจจุบัน ทำให้การติดต่อสื่อสารผ่านทางระบบเครือข่ายคอมพิวเตอร์ จึงมีส่วนเข้าไปเกี่ยวข้องในชีวิตประจำวันของเรา อย่างหลีกเลี่ยงไม่ได้ ซึ่งทุกการใช้งานทุกการกระทำของเราจะถูกบันทึกและ จัดเก็บเป็นข้อมูลจราจรคอมพิวเตอร์ (Log file) จึงเป็นเหตุที่ทำให้ผู้ใช้งานจะต้องพึงระวังและตระหนักถึงการกระทำใดๆ ที่เกิดขึ้นระหว่างการใช้งาน ไม่ว่าจะเป็นการส่งข้อมูล, การ Post หรือ comment ข้อมูลใดๆ บน Social media หรือการเข้าถึงอุปกรณ์ใดๆ ที่ตั้งใจหรือโดยไม่ตั้งใจก็ตาม ฯลฯ สิ่งเหล่านี้จะถูกบันทึกเป็นร่องรอยการเข้าถึง ซึ่งหากมองภาพง่ายๆ

มาตรฐานและการทดสอบ IoT (ตอนที่ 1)

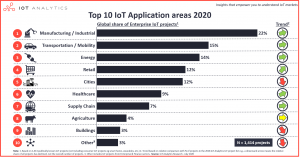

source : https://iot-analytics.com จากข้อมูล บริษัท Gartner ซึ่งเป็นบริษัทวิจัยและให้คำปรึกษาทางด้านเทคโนโลยี ได้ประมาณการไว้ว่าภายในปี 2563 จะมีอุปกรณ์ที่เชื่อมต่อกับโครงข่ายอินเทอร์เน็ตทั้งสิ้นประมาณ 20,800 ล้านอุปกรณ์เพิ่มขึ้นมากกว่าร้อยละ 300 จาก 6,400 ล้านอุปกรณ์ในปี 2559* ด้วยจำนวนอุปกรณ์และความต้องการใช้งานที่เพิ่มขึ้นอย่างมหาศาลและหลากหลาย ในการที่อินเทอร์เน็ตของสรรพสิ่ง (Internet of Things : IoT)

ติดกล้อง CCTV อาจเป็นดาราโดยไม่รู้ตัว!!!

ไม่นานมานี้มีข่าวภาพจากกล้องวงจรปิดของเรือนจำในประเทศหนึ่งไปเผยแพร่ในยูทูปช่องหนึ่ง ปัญหาความไม่ปลอดภัยที่พบในกล้องวงจรปิดหรือระบบควบคุมกล้องที่เชื่อมต่อเครือข่ายอินเตอร์เน็ตส่วนมากคือไม่มีการป้องกันที่ดีพอ จึงทำให้สามารถค้นหากล้องได้จากอินเตอร์เน็ต เช่น เว็บ Sh***n เป็น search engine ที่สามารถค้นหาอุปกรณ์ทุกชนิดที่ต่ออินเตอร์เน็ตได้ เช่น CCTV, เครื่องพิมพ์, smart home hub และแสดงข้อมูลยี่ห้อ รุ่น เวอร์ชั่นเฟิร์มแวร์ พอร์ตและช่องโหว่ของอุปกรณ์นั้นด้วย เหลือแค่ผู้ไม่หวังดีไปหาคู่มืออุปกรณ์หรือดาวน์โหลดโปรแกรมแฮกช่องโหว่มาใช้เท่านั้นและแน่นอนทุกอย่างหาได้จากในอินเตอร์เน็ต วิธีการป้องกันเบื้องต้น ได้แก่ ซื้อกล้องที่รองรับการเข้ารหัสข้อมูล Secure